ระวังฟิชชิงแทรกซึมในที่ทำงาน! แคสเปอร์สกี้เผยแนวโน้มกลโกงและวิธีการของแคมเปญฟิชชิง

ฟิชชิงเป็นคำคุ้นเคยที่ได้ยินในข่าว เป็นเทคนิคการแทรกซึมของอาชญากรไซเบอร์ เพราะเป็นวิธีการที่ง่ายและเพราะได้ผลดี โดยพื้นฐานแล้ว ฟิชชิงเป็นการหลอกลวงทางอินเทอร์เน็ตประเภทหนึ่ง ซึ่งใช้กลวิธีหลอกลวงเพื่อที่จะเอาข้อมูลประจำตัวของผู้ใช้ ซึ่งรวมถึงการขโมยรหัสผ่าน หมายเลขบัตรเครดิต รายละเอียดบัญชีธนาคาร และข้อมูลลับอื่นๆ

นายเอเดรียน เฮีย กรรมการผู้จัดการประจำภูมิภาคเอเชียแปซิฟิก แคสเปอร์สกี้ กล่าวว่า “อาชญากรไซเบอร์ติดตามแนวโน้มอยู่ตลอดเวลา จึงรู้หัวข้อล่าสุดที่จะเลือกมาใช้ได้อย่างมีประสิทธิภาพ เป็นเทคนิควิศวกรรมสังคมที่เล่นงานจิตใจของมนุษย์ ทำให้ผู้ใช้อินเทอร์เน็ตยากจะอดใจที่จะคลิกลิงก์ที่ไม่รู้จัก ซึ่งอาจกลายเป็นอันตรายในที่สุด”

ตัวอย่างหัวข้อฟิชชิงที่สำคัญได้รับการตรวจสอบโดยผู้เชี่ยวชาญของแคสเปอร์สกี้ในปี 2022 นั้นเกี่ยวข้องกับเงินชดเชย โบนัส และการคืนเงินต่างๆ

โบนัสและค่าตอบแทนเป็นสิ่งยากจะปฏิเสธได้ในช่วงเวลาวิกฤตและสภาวะความไม่แน่นอนต่างๆ ซึ่งเป็นเหตุผลว่าทำไมมิจฉาชีพจึงรับปากเป็นมั่นเหมาะว่า “จะให้ความช่วยเหลือทางการเงิน” ก็เพื่อหลอกลวงเงินจากผู้ใช้นั่นเอง

“แคมเปญส่งเสริมการขายโดยธนาคารรายใหญ่” เป็นเหยื่อล่อยอดนิยมในปี 2022 ผู้เข้าชมหน้าเว็บปลอมจะได้รับการเสนอให้รับเงินเพียงหนึ่งครั้ง หรือทำแบบสำรวจคุณภาพของบริการโดยมีค่าธรรมเนียมให้

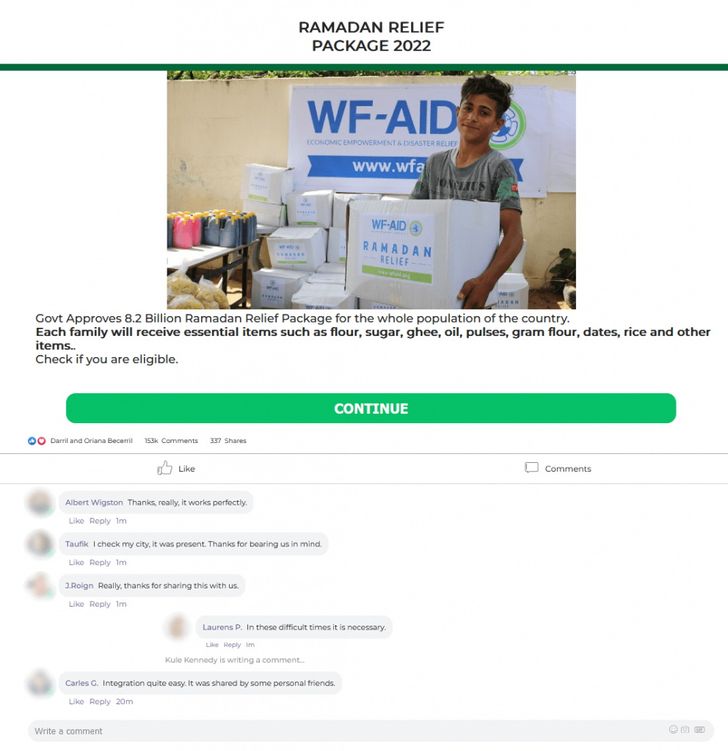

ในประเทศมุสลิม สแกมเมอร์สัญญาว่าจะส่งพัสดุให้เพื่อการกุศล โดยอ้างว่าอยู่ภายใต้โครงการ “บรรเทาทุกข์เดือนรอมฎอน” ที่มีเป้าหมายเพื่อช่วยเหลือครอบครัวที่มีรายได้น้อยในช่วงถือศีลอดเดือนรอมฎอน ช่วงถือศีลอดอาหารและผลิตภัณฑ์ในครัวเรือนมักมีราคาสูงขึ้น ในขณะที่ผู้อื่นอาจซื้อมากกว่าปกติ และอาจประสบกับปัญหาเงินขาดแคลน

อัตราค่าสาธารณูปโภคและราคาทรัพยากรธรรมชาติที่เพิ่มขึ้น ทำให้รัฐบาลหลายประเทศเริ่มหารือเกี่ยวกับค่าชดเชยให้ประชาชน การแจ้งการจ่ายเงินอาจส่งทางไปรษณีย์ อีเมล หรือเป็นข้อความ

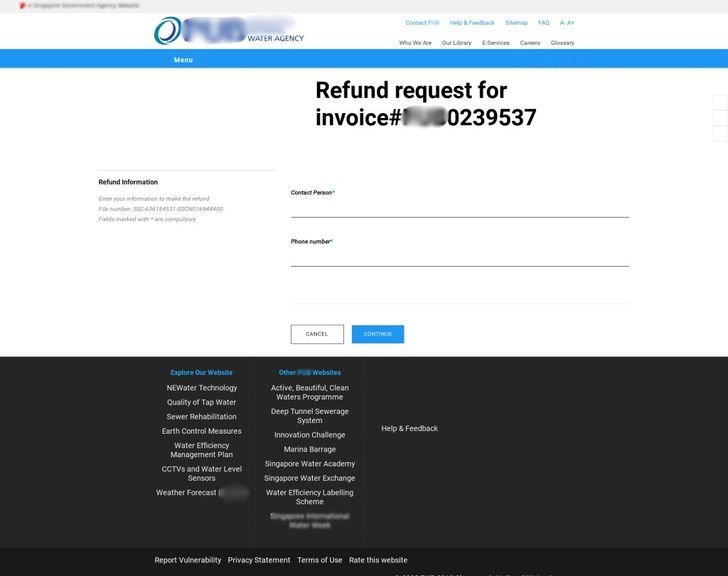

อาชญากรไซเบอร์จึงพยายามใช้ประโยชน์จากสถานการณ์นี้ โดยสร้างหน้าเว็บที่เลียนแบบเว็บไซต์ของรัฐบาล ระบุว่าจะจ่ายเงินสดเพื่อจ่ายค่าสาธารณูปโภคหรือชดเชยค่าสาธารณูปโภค บางครั้งผู้ใช้ที่เข้าชมถูกขอให้ระบุรายละเอียดส่วนบุคคล โดยอ้างว่าใช้ตรวจสอบว่าประชาชนรายนั้นๆ มีสิทธิ์ได้เงินชดเชยหรือไม่ หรืออาจเพียงแค่กรอกแบบสอบถามก็ได้

ในสิงคโปร์ สแกมเมอร์เสนอการคืนเงินค่าน้ำประปา โดยอ้างว่าเป็นเพราะการเรียกเก็บเงินซ้ำซ้อน และเสนอการคืนเงินในนามของหน่วยงานการประปา โดยไม่ได้อ้างถึงวิกฤตพลังงานหรือปัญหาขาดแคลนแต่อย่างใด

นายเอเดรียน เฮีย กล่าวเสริมว่า“โซลูชันของเราบล็อกการโจมตีแบบฟิชชิงต่อผู้ใช้ในเอเชียตะวันออกเฉียงใต้ได้มากกว่า 43 ล้านครั้งในปีที่แล้ว เห็นได้ชัดว่าฟิชชิงเป็นเครื่องมือที่อาชญากรไซเบอร์ใช้บ่อย เนื่องด้วยลักษณะของฟิชชิงต้องการการมีส่วนร่วมของผู้ใช้ เพียงแค่คลิกลิงก์หรือเปิดไฟล์เท่านั้น จึงเป็นเรื่องเร่งด่วนที่ทุกคนจะต้องรู้ว่าฟิชชิงทำงานอย่างไรจริงๆ เพื่อที่จะได้หลีกเลี่ยงการตกเป็นเหยื่อของมิจฉาชีพ”

แคมเปญฟิชชิงเกิดขึ้นได้อย่างไร

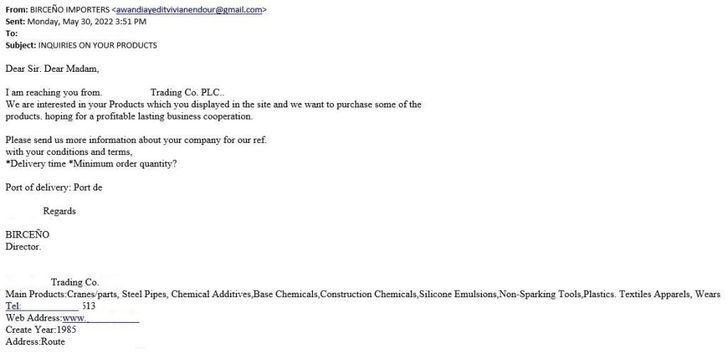

ในปี 2022 ผู้เชี่ยวชาญของแคสเปอร์สกี้ พบว่าการโจมตีแบบฟิชชิงแบบสเปียร์ (หรือแบบกำหนดเป้าหมาย) นั้นเพิ่มขึ้นโดยกำหนดเป้าหมายไปยังภาคธุรกิจทั่วโลก นอกเหนือจากแคมเปญทั่วไปที่มีเพียงขั้นตอนเดียวแล้ว ยังพบการโจมตีแบบหลายขั้นตอนอีกด้วย ในอีเมลฉบับแรกนั้นสแกมเมอร์จะทำตัวเป็นลูกค้า ขอให้เหยื่อส่งข้อมูลผลิตภัณฑ์และบริการของบริษัทให้หน่อย หลังจากที่เหยื่อตอบกลับอีเมลนี้ ผู้โจมตีจะเริ่มการโจมตีแบบฟิชชิงทันที

ขั้นที่ 1: ผู้โจมตีส่งอีเมลในนามขององค์กรการค้าจริงเพื่อขอข้อมูลเพิ่มเติมเกี่ยวกับผลิตภัณฑ์ของบริษัทเหยื่อ ข้อความอีเมลจะดูน่าเชื่อถือและไม่มีองค์ประกอบที่น่าสงสัย เช่น ลิงก์ฟิชชิงหรือไฟล์แนบ อีเมลแอดเดรสของผู้ส่งจากโดเมนฟรี เช่น gmail.com อาจทำให้เกิดข้อสงสัยได้ อีเมลในภาพหน้าจอด้านล่างส่งจากที่อยู่ในโดเมนนี้ และชื่อบริษัทในช่อง From จะแตกต่างจากชื่อในลายเซ็น

ภาพตัวอย่างอีเมลแรก

ผู้ใช้ควรสังเกตว่าโดเมนฟรีนั้นไม่ค่อยได้ใช้ในธุรกิจ ดังนั้นการใช้โดเมนฟรีจังไม่ใช่เรื่องปกติสำหรับการฟิชชิงแบบสเปียร์ในนามขององค์กร

บ่อยครั้งในการโจมตีแบบกำหนดเป้าหมาย ผู้โจมตีอาจใช้การปลอมแปลงโดเมนที่ถูกต้องตามกฎหมายขององค์กรที่ใช้แอบอ้าง หรือลงทะเบียนโดเมนที่คล้ายกับโดเมนดั้งเดิม นอกจากนี้ Google และ Microsoft ยังค่อนข้างรวดเร็วในการบล็อกอีเมลแอดเดรสที่ตรวจพบการส่งสแปม นี่เป็นสาเหตุที่เป็นไปได้มากที่สุดว่าทำไมผู้โจมตีจึงใช้แอดเดรสที่แตกต่างกันในส่วนหัว (From - ที่มาของอีเมล) และส่วนตอบกลับ (Reply-to) ซึ่งจะเป็นการตอบกลับจากไคลเอนต์อีเมลของคุณ

ซึ่งหมายความว่าเหยื่อได้ตอบกลับไปยังแอดเดรสอื่น ซึ่งอาจอยู่ในโดเมนฟรี เช่น outlook.com แอดเดรสในส่วนตอบกลับจะไม่ถูกตรวจสอบสแปม และการติดต่อกับที่อยู่นั้นเริ่มต้นโดยเหยื่อเอง ดังนั้นจึงมีโอกาสน้อยที่จะถูกบล็อกอย่างรวดเร็ว

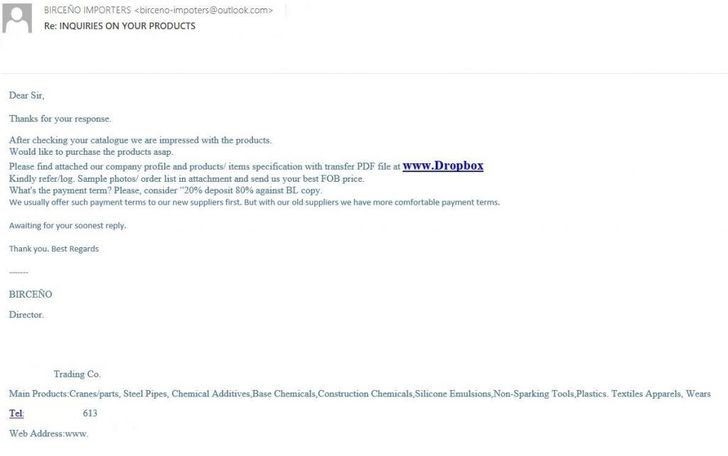

ขั้นที่ 2: หลังจากที่เหยื่อตอบกลับอีเมลฉบับแรก ผู้โจมตีจะส่งข้อความใหม่ขอให้เหยื่อไปที่เว็บไซต์แชร์ไฟล์และดูไฟล์ PDF ที่มีคำสั่งซื้อที่เสร็จสมบูรณ์ ซึ่งสามารถกดดูได้จากลิงก์ทันที

ภาพตัวอย่างอีเมลที่มาพร้อมลิงก์

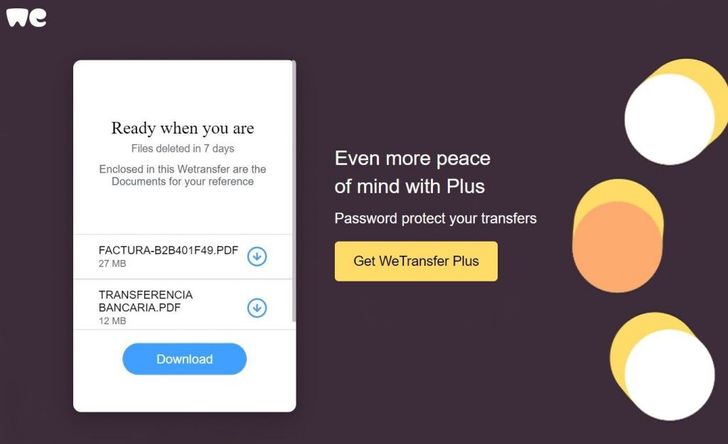

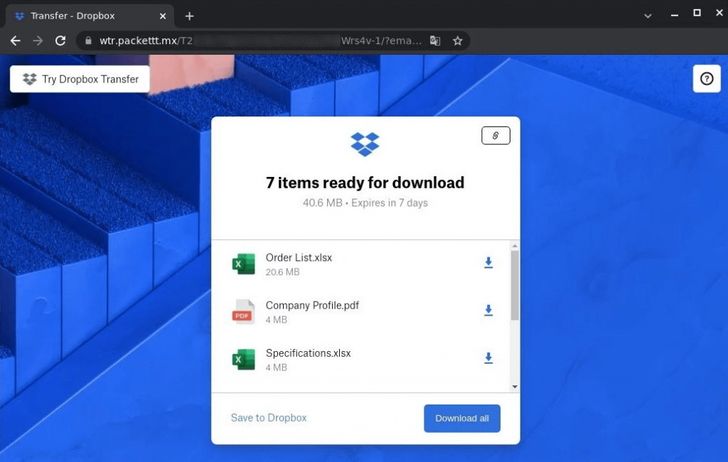

ขั้นที่ 3: เมื่อคลิกลิงก์ ผู้ใช้จะถูกนำไปยังเว็บไซต์ปลอมที่สร้างโดยชุดฟิชชิง เป็นเครื่องมือที่ค่อนข้างง่ายที่สร้างหน้าเพจฟิชชิงเพื่อขโมยข้อมูลประจำตัวจากแหล่งข้อมูลเฉพาะ โซลูชันของแคสเปอร์สกี้สามารถบล็อกหน้าเพจ WeTransfer และ Dropbox ปลอมที่สร้างด้วยชุดเครื่องมือนี้ได้

หน้าเพจ WeTransfer ปลอมที่สร้างขึ้นโดยใช้ชุดฟิชชิงเดียวกันกับเว็บไซต์แคมเปญเป้าหมาย

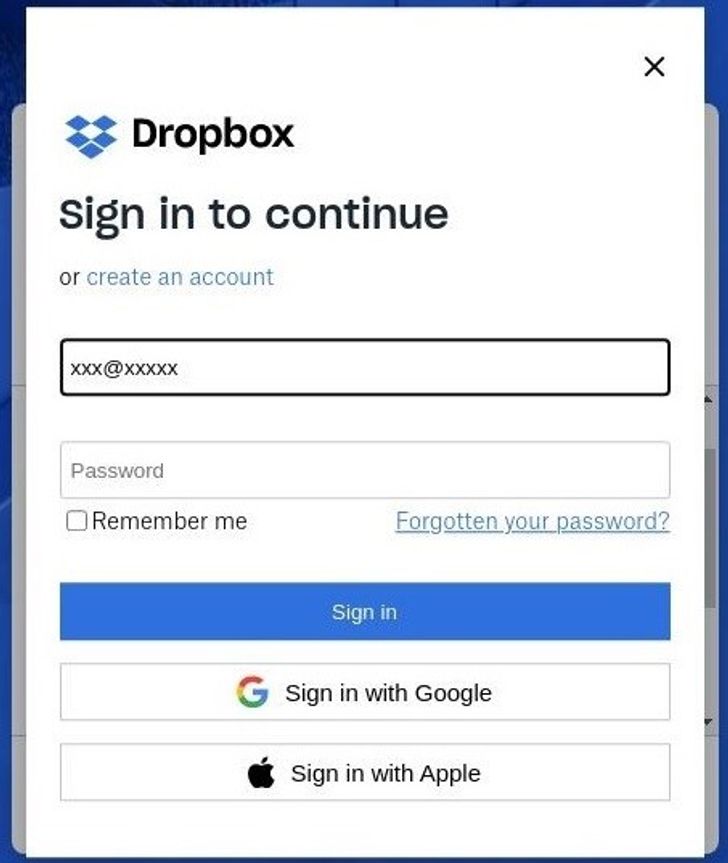

ในแคมเปญฟิชชิงที่อธิบายไว้ข้างต้น เว็บไซต์ฟิชชิงจะเลียนแบบหน้าเพจ Dropbox ที่มีรูปภาพไฟล์และปุ่มดาวน์โหลด หลังจากคลิกไปที่หน้าอินเทอร์เฟซปลอมนี้แล้ว ผู้ใช้จะถูกนำไปที่หน้าเข้าสู่ระบบ Dropbox ปลอมที่ขอให้กรอกข้อมูลรับรองที่ถูกต้อง

หน้าเพจ Dropbox ปลอม

หน้าล็อกอินที่เป็นฟอร์มฟิชชิง

ขั้นที่ 4: เมื่อเหยื่อพยายามล็อกอินเข้าสู่ระบบ ชื่อผู้ใช้และรหัสผ่านจะถูกส่งไปที่

https://pbkvklqksxtdrfqkbkhszgkfjntdrf[.]herokuapp[.]com/send-mail

ตัวอย่างโค้ด HTML ของแบบฟอร์มฟิชชิง

แคมเปญนี้เริ่มขึ้นในเดือนเมษายน 2022 โดยมีกิจกรรมที่เป็นอันตรายสูงสุดในเดือนพฤษภาคมและสิ้นสุดในเดือนมิถุนายน

แคสเปอร์สกี้ระบุเป้าหมายของแคมเปญนี้ทั่วโลก รวมถึงรัสเซีย บอสเนียและเฮอร์เซโกวีนา สิงคโปร์ สหรัฐอเมริกา เยอรมนี อียิปต์ ไทย ตุรกี เซอร์เบีย เนเธอร์แลนด์ จอร์แดน อิหร่าน คาซัคสถาน โปรตุเกส และมาเลเซีย

เทรนด์ฟิชชิงในปี 2023

ช่วงเวลาวิกฤตต่างๆ ได้สร้างเงื่อนไขเบื้องต้นที่ทำให้อาชญากรรมต่างๆ รวมทั้งอาชญากรรมไซเบอร์เติบโต ผู้เชี่ยวชาญของแคสเปอร์สกี้คาดการณ์ว่ากลโกงที่หวังค่าตอบแทนและเงินจากหน่วยงานรัฐบาล บริษัทขนาดใหญ่ และธนาคารมีแนวโน้มเป็นที่นิยมในหมู่อาชญากรไซเบอร์ในปีหน้า

ความไม่แน่นอนของตลาดสกุลเงิน และการที่บริษัทแต่ละแห่งออกจากตลาดของประเทศใดประเทศหนึ่งอาจส่งผลกระทบต่อจำนวนการหลอกลวงช้อปปิ้งออนไลน์ ในขณะเดียวกัน หัวข้อ COVID-19 ซึ่งเป็นที่นิยมในหมู่อาชญากรไซเบอร์ในปี 2020 และ 2021 แต่เริ่มจางหายไปแล้วในปี 2022 ในที่สุดก็จะหมดไป และจะถูกแทนที่ด้วยประเด็นระดับโลกอื่นๆ ที่เร่งด่วนกว่า

นอกจากนี้ แคสเปอร์สกี้ยังเห็นการโจมตีแบบฟิชชิงแบบกำหนดเป้าหมายเพิ่มขึ้น โดยที่มิจฉาชีพจะไม่ดำเนินการโจมตีแบบฟิชชิงในทันที แต่จะดำเนินการหลังจากส่งอีเมลแนะนำตัวหลายฉบับติดต่อกับเหยื่อ แนวโน้มนี้จะยังดำเนินต่อไป มีแนวโน้มการใช้เทคนิคใหม่ๆ สำหรับภาคธุรกิจในปี 2023 ด้วยการโจมตีที่สร้างผลกำไรอย่างสูง

Tuyên bố từ chối trách nhiệm: Bản quyền của bài viết này thuộc về tác giả gốc. Việc đăng lại bài viết này chỉ nhằm mục đích truyền tải thông tin và không cấu thành bất kỳ lời khuyên đầu tư nào. Nếu có bất kỳ hành vi vi phạm nào, vui lòng liên hệ với chúng tôi ngay lập tức. Chúng tôi sẽ sửa đổi hoặc xóa bài viết. Cảm ơn bạn.